Instituto Tecnologico de San Juan del Rio

Redes WAN

Unidad IV

Alumno Ramirez Gudiño Ivan

No Control 11590509

Profesora:M.C Claudia Morales Castro

Periodo Enero-Junio

TEMARIO

4.1 Seguridad de la red.

4.1.1 Amenazas comunes a la seguridad.

4.1.2 Tipos de ataques a las redes.

4.1.3 Técnicas generales de mitigación.

4.1.4 La rueda de seguridad de la red.

4.1.5 La política de seguridad de la empresa.

4.2 Administración de la seguridad en los routers

4.3 Administración de las imágenes del IOS de Cisco: copias de seguridad, recuperación y actualización

4.4 Recuperación de una contraseña de router perdida

4.5 ACL para la protección de redes

4.5.1 Funcionamiento de las ACL.

4.5.2 Tipos de ACL.

4.5.3 Pautas generales para la creación de las ACL.

4.5.4 Configuración

4.5.5 ACL complejas.

Protección de la red

Competencia: Configurar la

seguridad básica del router incluyendo en el diseño reglas de acceso

para la permisión o denegación de servicios en la red, tomando en cuenta

protocolos y puertos de comunicación.

TEMARIO

4.1 Seguridad de la red.

4.1.1 Amenazas comunes a la seguridad.

4.1.2 Tipos de ataques a las redes.

4.1.3 Técnicas generales de mitigación.

4.1.4 La rueda de seguridad de la red.

4.1.5 La política de seguridad de la empresa.

4.2 Administración de la seguridad en los routers

4.3 Administración de las imágenes del IOS de Cisco: copias de seguridad, recuperación y actualización

4.4 Recuperación de una contraseña de router perdida

4.5 ACL para la protección de redes

4.5.1 Funcionamiento de las ACL.

4.5.2 Tipos de ACL.

4.5.3 Pautas generales para la creación de las ACL.

4.5.4 Configuración

4.5.5 ACL complejas.

Actividad 1

La seguridad en las redes Expocicion

La seguridad en las redes Expocicion

Esta actividad se llevó a cabo por equipos en los que se repartieron

temas básicos de seguridad para exponerlos después en clase, el mapa que

le tocó realizar a mi equipo fue un mapa cognitivo de cajas y el tema

que se desarrolló fue dentro de las amenazas comunes a la seguridad,

enfocándonos más al tema de tipos de ataques a redes y dentro de estos

tipos se realizó el mapa de la denegación de servicio, los virus, los

gusanos y los caballos de troya.

Actividad 2

Definición de políticas de seguridad

Definición de políticas de seguridad

En esta actividad se tomó en cuenta un ejemplo de las políticas de

seguridad que se habían implementado en una empresa, pero se enfocó a

realizar políticas de seguridad para una empresa Se enfocó en seis

aspectos donde se necesitan políticas de seguridad, estos son en cuentas

de usuarios, internet, correo electrónico, la red interna, políticas de

uso de computadoras, impresoras y periféricos, así como otras

políticas.

Actividad 3

Configuración de la autenticación OSPF

Actividad 9

Si bien puede completar esta actividad sin instrucciones impresas, se ofrece una versión en PDF en la sección de texto de la misma página desde la que inició esta actividad.

Actividad 13

Desafío de listas de control de acceso

Esta actividad es una variación de la práctica de laboratorio 5.5.2. Es posible que Packet Tracer no admita todas las tareas especificadas en la práctica de laboratorio. Esta actividad no debe considerarse equivalente a completar la práctica de laboratorio. Packet Tracer no reemplaza la experiencia de la práctica de laboratorio con equipos reales.

Actividad 16

Configuración y verificación de las ACL extendidas

Objetivo

Práctica física

Práctica 5.5.2: Reto de listas de control de acceso

Configuración de la autenticación OSPF

Con esta práctica se realizó la configuración de autenticación simple de

OSPF, pero también se pudieron ver configuraciones de una autenticación

diferente como es la de MD5. Esto sirve para tener una introducción a

este tema de configuraciones de autenticación.

Actividad 4

Servidor TFTP para actualizar imagen IOS de Cisco

En esta simulación se hizo la actualización de la imagen IOS del router

utilizando un servidor TFTP que contenía las imágenes que se tenían

disponibles para actualizar el router. Primero se tiene que verificar la

imagen del IOS para conocer datos como su versión.

En esta simulación se hizo la actualización de la imagen IOS del router

utilizando un servidor TFTP que contenía las imágenes que se tenían

disponibles para actualizar el router. Primero se tiene que verificar la

imagen del IOS para conocer datos como su versión.

Actividad 5

Desafío de integración de aptitudes

Dentro de esta actividad se lleva a cabo un desafío para resolver los

temas que se han venido realizando. Aquí se tienen los dispositivos que

ya se han venido configurando, además de servir como una forma de

practicar los conocimientos que se adquieren conforme se ven los temas.

Actividad 6

Desafío de integración de aptitudes del Packet Tracer

Si bien puede completar esta actividad sin instrucciones impresas, se ofrece una versión en PDF en la sección de texto de la misma página desde la que inició esta actividad.

Desafío de integración de aptitudes del Packet Tracer

Si bien puede completar esta actividad sin instrucciones impresas, se ofrece una versión en PDF en la sección de texto de la misma página desde la que inició esta actividad.

Actividad 7

WildCard Masks

Esta actividad, es un repaso del cálculo de máscaras wildcard. Estas

máscaras se utilizan desde que se conoce la configuración del protocolo

EIGRP, pero en esta ocasión se toma en cuenta también si se refiere a un

host o si se refiere a una red. Estas wildcard son parecidas a las que

ya se utilizaban pero tienen sus variaciones, todo depende de lo que se

quiere bloquear o permitir, partiendo de ahí se puede saber qué wildcard

se va a utilizar.

Configuración y verificación de las ACL nombradas estándar

Objetivo

- Crear una lista de control de acceso nombradas estándar (ACL).

- Probar la funcionalidad ACL.

Activida 10

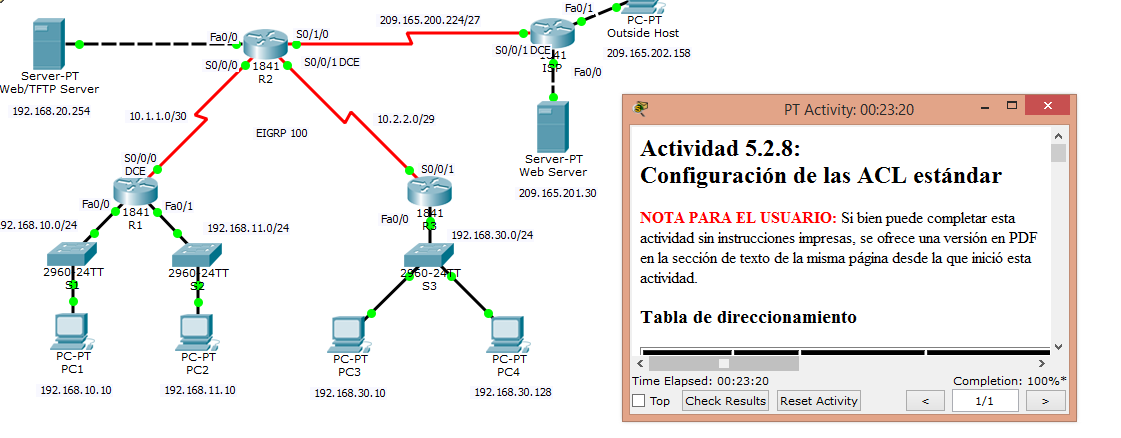

Configuración de las ACL estándar

Si bien puede completar esta actividad sin instrucciones impresas, se ofrece una versión en PDF en la sección de texto de la misma página desde la que inició esta actividad.

Actividad 11

Configuración de las ACL extendidas

Actividad 12

Lee cuidadosamente los puntos 541 hasta 544 de la

plataforma, posteriormente elabora un MAPA CONCEPTUAL el el cual le imprimas tu

toque personal creativo, usando además colores diferentes, con el propósito de

describir los conceptos fundamentales de estos tipos de ACLs.

Actividad 13

Desafío de listas de control de acceso

Esta actividad es una variación de la práctica de laboratorio 5.5.2. Es posible que Packet Tracer no admita todas las tareas especificadas en la práctica de laboratorio. Esta actividad no debe considerarse equivalente a completar la práctica de laboratorio. Packet Tracer no reemplaza la experiencia de la práctica de laboratorio con equipos reales.

Actividad 14

Desafío de habilidades de integración de Packet Tracer

Si bien puede completar esta actividad sin instrucciones impresas, se ofrece una versión en PDF en la sección de texto de la misma página desde la que inició esta actividad.

Configuración y verificación de las ACL extendidas

Objetivo

- Configurar una ACL ampliada para filtrar con los números de puerto.

- Verificar que la ACL ampliada funcione.

Práctica física

Práctica 5.5.2: Reto de listas de control de acceso

En esta práctica física, las indicaciones del manual requerían que se

realizaran configuraciones de ACLs, teniendo que realizar tanto el

diseño como la configuración de estas listas de acceso, utilizando tando

las estándar como las ampliadas. Como siempre también se necesitaban

las configuraciones básicas, además que sirve de práctica para la

resolución de problemas que se presenten cuando se quieren implementar

estas listas.

me podrian pasar la PT Actividad 5.5.2 - Listas de control de acceso básicas

ResponderEliminarme podrian pasar la PT Actividad 5.5.2 - Listas de control de acceso básicas

ResponderEliminar